2025 年 12 月 11 日倫敦時間 10:20,奧胡斯大學的 Aranha 博士和其他研究人員宣布了 LINE 加密中的一個漏洞,稱為「 LINE-Break 」。

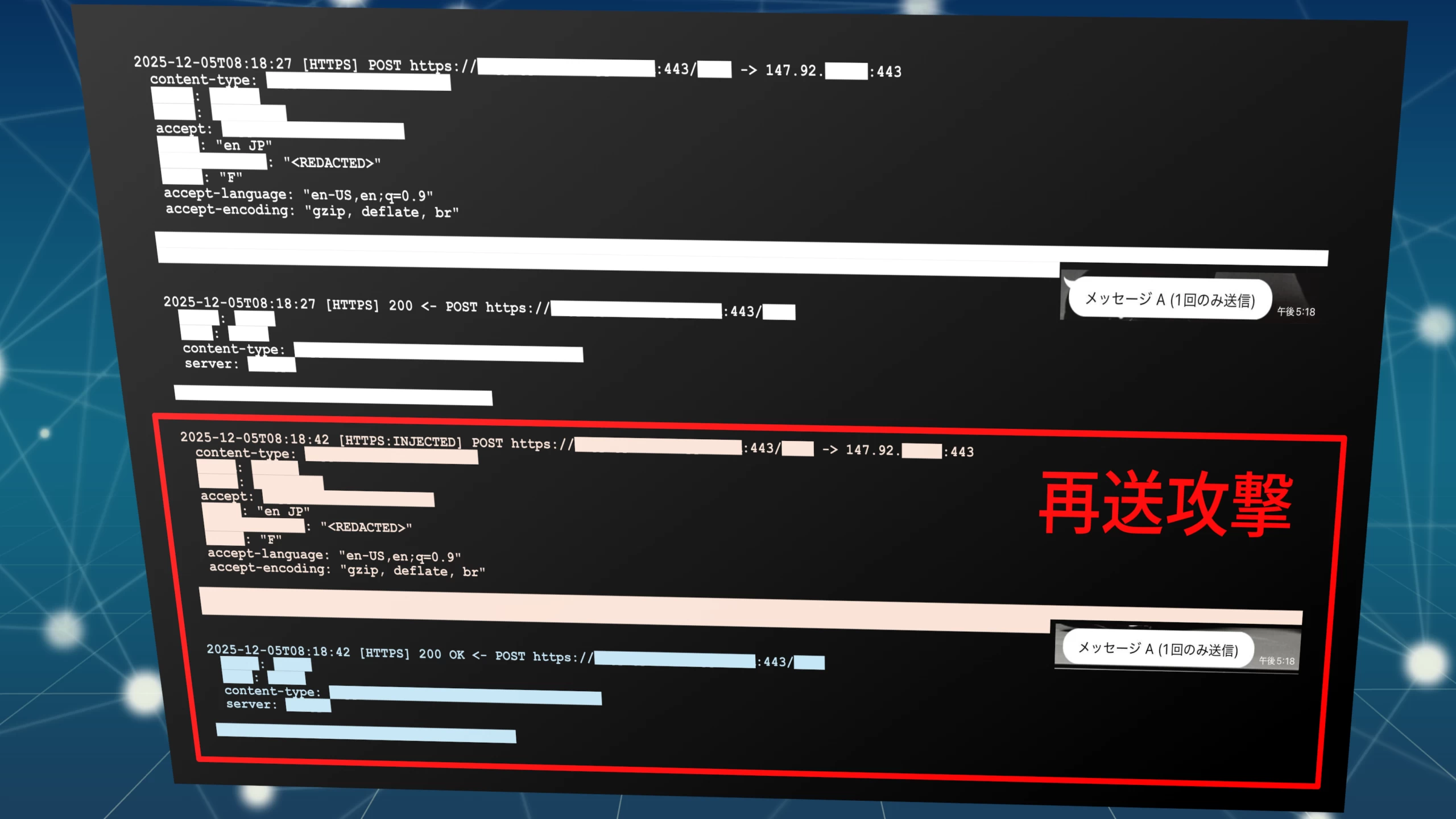

2025年12月5日,innovaTopia編輯團隊在實驗環境下進行了攻擊測試,證實LINE確實存在允許「重播攻擊」的漏洞。該測試僅使用編輯團隊內部帳戶進行,並將結果於當日報告給了LINE(雅虎日本)。

測試在一台經過實驗性配置的 iOS 裝置上進行,該裝置被設定為信任編輯 CA 證書,從而能夠重現 HTTPS 連線被破壞的情況。結果表明,在這種情況下,能夠主動攻擊網路的攻擊者可以重播已發送的訊息。

圖片中的一些資訊已被塗白,我們目前不會公佈詳情,但我們的編輯分析顯示,訊息協議中有一個計數器尚未得到充分驗證。

本文為innovaTopia獨家文章。

【社論】

值得注意的是,這是世界上首次有新聞媒體證明,在特定條件下,針對 LINE 的重播攻擊實際上是可以實施的。

這些特定情況指的是HTTPS/TLS加密(傳輸層加密,即裝置與伺服器之間的加密)被破解的情況。在這種情況下,網站和Web應用程式極易受到攻擊,但這種情況通常很少發生。即使在這種情況下,您登入銀行網路銀行帳戶的密碼也可能被盜,因此普通用戶無需立即為此擔憂。

然而,安全在於提供多層保護以應對緊急情況。 LINE 不是網頁,而是安裝在電腦或智慧型手機上的應用程序,因此做好應對 HTTPS 連接中斷情況的準備至關重要。

過去曾發生過向第三方網域頒發詐騙 HTTPS 憑證的事件,儘管這並非針對 LINE,但我們應該假設 HTTPS 本身可能存在未知的漏洞。

LINE 聲稱使用端對端加密 (E2EE) 。 E2EE 不僅指像 HTTPS 那樣的普通加密(伺服器到裝置),還包括裝置到裝置(例如智慧型手機之間)的完全加密,因此即使是伺服器也無法解密或篡改加密內容。這次事件的結果違背了 LINE 的 E2EE 承諾。這次事件的嚴重性在於,LINE 作為一款國際通用的聊天應用程式所宣稱的安全性實際上並未達到預期。

[術語]

端對端加密 (E2EE) 應該具備哪些特性?

- 保密(內容無法被中間人破解)

- 完整性(任何篡改行為均可被偵測到)

- 真實性(驗證您是否正在與正確的當事人溝通的能力)

- 前向保密(防止密鑰的後續披露洩露過去的通訊內容),有時在一些文獻中被省略。

[參考連結]

換行符:信件密封的密碼分析與逆向工程

(簡報由首次發現該技術的研究人員在2025年歐洲黑帽大會上製作)

[相關文章]

LINE即時通訊漏洞使亞洲用戶面臨網路間諜風險(DarkReading)

[編者註]

安全在於圍繞網路建構多重護城河,並假定這些護城河終將被攻破。或許我們應該從這次事件中吸取教訓,重新檢視並牢記這項安全原則。

編輯部將聯繫LINE Yahoo!和研究人員,並將在未來發表更新後的文章。

更新日期:2025年12月22日

本文發表後,我們的編輯團隊聯繫了研究小組 LINE Yahoo! 和日本政府內閣官房網路安全管理辦公室,並發表了一篇深入探討技術方面的文章(連結如下)。

端對端加密 (E2EE) 始於「伺服器不可靠性」——從官方角度審視 LINE Letter Sealing v2 的設計理念