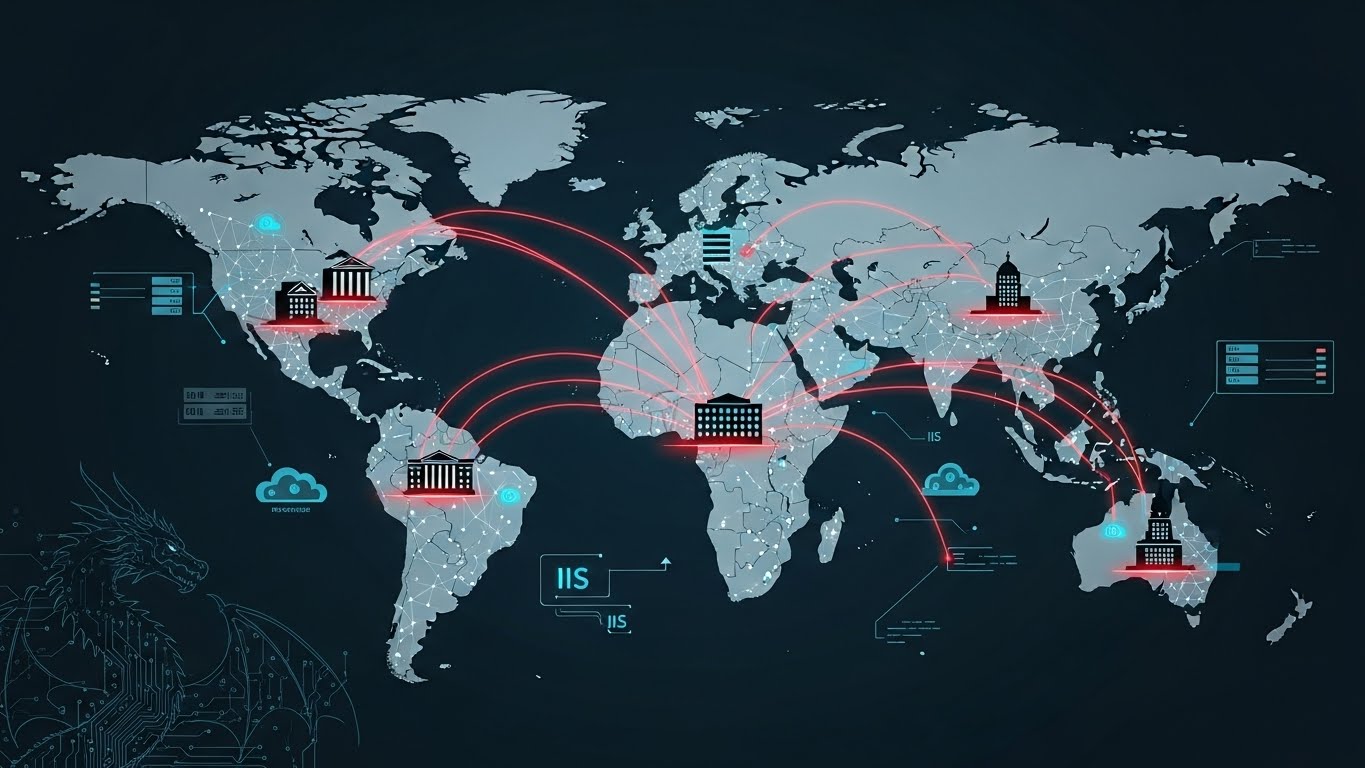

根據Check Point Research於12月16日發布的一份最新技術報告,與中國有關的網路威脅組織Jewelbug自2025年7月以來加強了對歐洲政府機構的攻擊力度。針對東南亞和南美洲組織的攻擊也持續進行。 Check Point Research將此組織追蹤為Ink Dragon,也稱為CL-STA-0049、Earth Alux和REF7707。

該組織至少從2023年3月起就已活躍。據Check Point Software的Eli Smadja稱,該組織已影響歐洲、亞洲和非洲數十家受害者,其中包括政府機構和電信公司。 Elastic Security Labs和Palo Alto Networks Unit 42報告稱,該組織在2025年初使用了名為FINALDRAFT的後門程式。攻擊鏈使用了Web Shell、VARGEIT和Cobalt Strike信標。

它執行 ViewState 反序列化攻擊,利用 ASP.NET 機器金鑰,並安裝自訂的 ShadowPad IIS 監聽器模組。此惡意軟體工具包包含 ShadowPad Loader、CDBLoader、LalsDumper、032Loader 和 FINALDRAFT。

從: ![]() 與中國有關的 Ink Dragon 利用 ShadowPad 和 Final Draft 惡意軟體入侵政府系統

與中國有關的 Ink Dragon 利用 ShadowPad 和 Final Draft 惡意軟體入侵政府系統

【社論】

Ink Dragon近期攻擊活動的一個顯著特徵是其將受害者的基礎設施轉化為攻擊平台的策略。根據Check Point的研究,該組織不僅監控被入侵的伺服器,還積極利用這些伺服器作為後續攻擊的中繼點。

雖然傳統的網路攻擊通常涉及透過攻擊者控制的簡單伺服器直接存取受害者,但 Ink Dragon 使用客製化的 ShadowPad IIS 監聽器模組將受損伺服器整合到分散式中繼網路中,從而掩蓋了攻擊流量的真正來源,並允許對一個組織的入侵作為跳板,攻擊其他國家的其他組織。

這種方法的危險之處在於,它要求防禦者的視角發生根本性轉變。傳統上,重點在於“防止對我們自身組織的入侵”,但展望未來,我們也必須同時考慮我們自身組織是否被用作攻擊其他組織的基礎設施。

最初的攻擊並非利用零時差漏洞,而是利用早已為人所知的 ASP.NET 機器金鑰配置錯誤和 SharePoint 漏洞。 Check Point 報告稱,他們在 2025 年 7 月對第一波 ToolShell 漏洞進行了大規模掃描,這表明他們掌握了只有少數攻擊者才能提前獲取的漏洞資訊。

新版 FINALDRAFT 惡意軟體濫用 Microsoft Graph API 和 Outlook 草稿郵件進行 C2 通訊。這種通訊方式與合法的雲端服務流量高度混淆,使得使用標準網路監控手段極難偵測到它。此外,它僅在工作時間內進行通信,避免在可疑時間段進行通信,從而進一步增強了其隱蔽性。

有趣的是,我們也在同一受害者環境中觀察到了另一個與中國有關的組織 RudePanda 的活動。雖然這兩個組織在營運上並無關聯,但它們利用了相同的漏洞滲透到同一組織。這表明,單一的安全漏洞可以成為多個高階攻擊組織的入口點。

[術語]

影子板

這是一款由中國網路攻擊組織使用的高階模組化後門惡意軟體。它自2015年左右開始活躍,並被認為是多個與中國政府有關的駭客組織共享的工具。該惡意軟體在記憶體中運行,功能廣泛,包括檔案操作、進程控制和遠端shell執行。

最終稿

Ink Dragon 使用的一種遠端管理工具惡意軟體,也稱為 Squidoor。它可以感染 Windows 和 Linux 系統,並透過濫用 Microsoft Graph API 和 Outlook 草稿郵件進行 C2 通訊。由於它偽裝成合法的雲端服務,因此很難被偵測到。

ViewState 反序列化攻擊

這是一種利用 ASP.NET Web 應用程式中名為 ViewState 的資料復原過程的攻擊技術。透過竄改未妥善保護的 ViewState,可以在伺服器上執行任意程式碼。

IIS(網際網路資訊服務)

微軟提供的 Windows Server 的 Web 伺服器軟體。該軟體被企業和政府機構廣泛使用,但配置錯誤和漏洞可能成為攻擊的入口。

C2(指揮與控制)

一種允許攻擊者遠端控制受感染系統的通訊基礎設施。在該系統中,感染惡意軟體的電腦與攻擊者的伺服器通信,以接收命令和發送資料。

鈷打擊

雖然它最初是作為安全測試的滲透測試工具而開發的,但攻擊者經常濫用它,在網路中橫向移動並竊取資料。

RDP(遠端桌面協定)

RDP是微軟開發的一種用於遠端桌面連線的協定。攻擊者通常利用RDP竊取憑證後,滲透並入侵內部網路。

LSASS(本機安全授權子系統服務)

這是一個管理 Windows 安全性驗證的進程。由於身份驗證資訊儲存在記憶體中,攻擊者可以透過轉儲 LSASS 來竊取密碼和令牌。

APT(進階持續性威脅)

這指的是由國家或組織資助的複雜網路攻擊組織實施的長期有針對性的攻擊,其目的通常是為了竊取資訊或從事間諜活動。

工具外殼

Microsoft SharePoint 中存在一系列漏洞,包括 CVE-2025-49706、CVE-2025-53771、CVE-2025-49704 和 CVE-2025-53770,這些漏洞結合了身份驗證繞過和不安全的反序列化,可能導致未經身份驗證的遠端執行程式碼。

[參考連結]

Check Point 軟體技術公司(外部)

一家以色列網路安全公司,也是 Check Point Research 的母公司,該公司發布了 Ink Dragon 研究報告。

Elastic Security Labs (外部)

Elastic 營運的安全研究團隊,是最初報告 FINALDRAFT 惡意軟體的組織之一。

Palo Alto Networks 第 42 單元(外部)

Palo Alto Networks 的威脅情報團隊負責調查和分析世界各地的網路攻擊,並發布報告。

微軟安全回應中心(外部)

微軟官方安全資訊中心。提供有關漏洞和安全性更新的資訊。

[參考文章]

墨龍的中繼網絡和隱蔽攻擊行動(外部)

Check Point Research 出品的原始技術報告,詳細解釋了 ShadowPad IIS 監聽器模組,並全面解釋了中繼網路的工作原理。

中國的「墨水龍」潛伏在歐洲政府網路(外部連結)

據報道,Ink Dragon 已影響數十名受害者,並於 2025 年底開始進行中繼式攻擊。

中國間諜組織「墨龍」正在將受害者轉化為基礎設施(外部報告)

闡述了被入侵的組織如何被重新利用,作為其他國家發動攻擊的基礎設施。報告了一種繪製攻擊者管理活動圖的方法。

[編者註]

這個案例最讓我們思考的是,我們自己的組織可能在不知不覺中被用來作為攻擊其他組織的跳板。談到安全措施,我們往往專注於保護公司本身,但如果基礎設施遭到入侵並導致全球範圍內的攻擊,那麼誰該為此負責?

貴公司上次檢查 IIS 或 SharePoint 伺服器的設定是什麼時候?多年來未解決的錯誤配置可能正在為攻擊者打開方便之門。讓我們一起來思考這個問題。